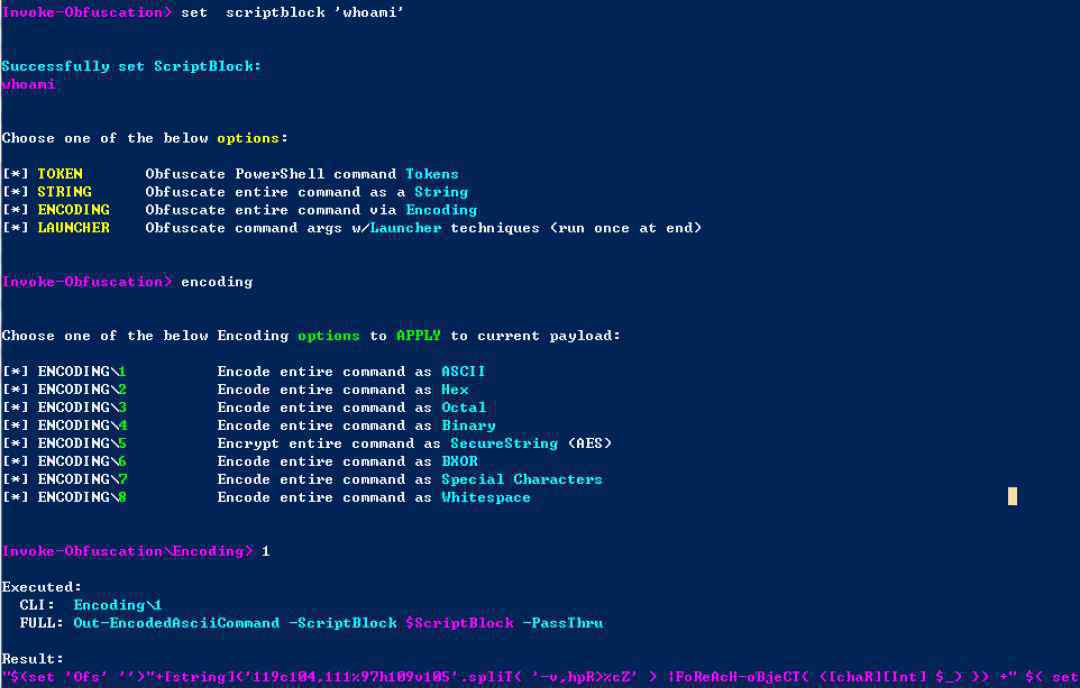

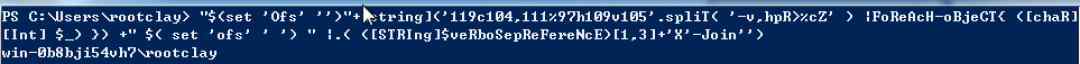

让我们测试结果:

通过查看工具的官方文档,有更多的技巧可以学习。

帝国

帝国是一个类似Metasploit的渗透工具。从他的口号:用powershell建立一个帝国可以看出,帝国已经为使用PowerShell付出了巨大的努力。它集成了大量的攻击有效载荷可供选择,并可以选择自己的编码和支持不同的平台。详情请参阅官方文件。Freebuf也有一些前人总结的用法。用法和MSF类似,这里不介绍。

Powershell(11)-Powershell和事件日志

在渗透的过程中,不可避免的会遇到删除日志的需求。例如,当我们做一些操作时,我们必须删除日志。同时,作为系统管理员,必须掌握日志的操作和备份等。以便在遇到事件后第一时间定位攻击并提出修复计划。我们来看看Windows事件日志中Powershell的性能。

指令程式

Powershell版

关于PowershellV2关于日志的CmdLet有以下命令,这些命令已经准备好了正式的文档供大家自行研究。

Clear-EventLogGet-EventLogGet-WinEventLimit-EventLogNew-EventLogRemove-EventLogShow-EventLogWrite-EventLog 常见的日志操作以下描述了Powershell中常见的事件日志操作

Get-event log-List view security logGet-event log-log name security List最近日志Get-event log-log name security-new est5列出指定时间段内的日志Get-event log-log name security-11/15/2017之后-11/17/2017之前根据事件ID Get-event log-log name security-instance 4624列出日志以获取事件日志

通过索引获取:

获取-事件日志-日志名称系统-索引32324

那么当我们得到一个日志的时候,我们会把它完全当成一个对象,可以直接操作。下面是一些查看日志属性的方法。

检查此日志的某些属性$ log = get-event log-log name system-index 32324

类型$log.EntryType#警告

事件ID$log.InstanceId# 1014

日志消息$log.Message#在没有配置的域名系统服务器响应后,名称teredo.ipv6.microsoft.com的名称解析超时。

事件源$log.Source#微软-Windows-DNS-客户端

日志产生时间$log.TimeGenerated# 2017年11月17日21:33:17

产生日志的用户$log.UserName# NT授权网络服务删除事件日志删除-事件日志

此cmdlet注销事件源

remove-事件日志-日志名称安全性

仅注销事件源,不删除日志

注销事件源后,应用程序将无法写入事件日志

remove-event log-source appclear-event log

此cmdlet只会清除日志

清除-事件日志-日志名安全性

#可以直接和远程删除

clear-事件日志-日志名安全性-计算机名本地主机,服务器02

更多的

许多

精炼的

颜色

微信官方账号ID

1.《powershell Powershell攻击指南黑客后渗透之道系列——进阶篇》援引自互联网,旨在传递更多网络信息知识,仅代表作者本人观点,与本网站无关,侵删请联系页脚下方联系方式。

2.《powershell Powershell攻击指南黑客后渗透之道系列——进阶篇》仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

3.文章转载时请保留本站内容来源地址,https://www.lu-xu.com/jiaoyu/1231549.html