黑洞路由就是把所有不相关的路由吸进去,让它们有来有回的路由。通常,它是由管理员主动创建的路由条目。

当你提到黑洞路由时,你应该提到null0接口。

Null0端口是一个永不关闭的端口,通常用于管理。有关详细信息,请参见null0条目

Admin建立一个路由条目,将收到的源地址传送到null0接口,对系统负载影响不大。

如果用ACL(地址访问控制列表)实现同样的功能,当流量增加时,CPU利用率会明显增加。

所以设置黑洞路由永远是解决固定DOS攻击的最好方法。

相当于洪水来的时候在洪水经过的道路附近挖一个巨大的无底洞,然后把洪水引入其中。

黑洞路由最大的优点是充分利用了路由器的包转发能力,对系统负载影响不大。

出于安全原因,路由器中配置了路由黑洞。有黑洞的路由会默默丢弃数据包,不指定原因。

黑洞路由器是指不支持PMTU并且配置为不发送“目的地不可达-目的地不可达”响应消息的路由器。

你可以这样看:

如果路由器不支持PMTU,并且被配置为不发送ICMP目标不可达消息数据包,则源主机可能会发送一个永远不会被路由的大数据包。因为路由器没有向源主机发送响应消息,所以主机无法确定PMTU是问题所在。但是,如果在源主机上启用了PMTU,源主机将自动将PMTU设置为576字节,如果它在多次重试大型MTU后没有收到路由器的回复。

在Windows 2000下,PMTU的启用设置为-HKEY _本地_机器/系统/当前控制集/服务/tcpip/参数

EnablePMTUBHDetect REG _ DWORD 0(默认禁用)或1(启用)

也可以在Windows XP下试试。

简单利用路由黑洞解决DDOS流量攻击;

本文向大家介绍了黑洞反DoS/DDoS防火墙。很多人可能不知道黑洞反DoS/DDoS防火墙。没关系。看完这篇文章,你一定会收获很多。希望这篇文章能教你更多。

什么是DDOS:

分布式拒绝服务攻击是一种简单而致命的网络攻击,它利用了TCP/IP协议的漏洞。由于TCP/IP协议会话机制漏洞无法修改,缺乏直接有效的防御手段。大量实例证明,用传统设备进行被动防御基本是徒劳的,现有的防火墙设备会因为处理能力有限而瘫痪,成为网络运行的瓶颈;另外,目标主机在攻击过程中必须瘫痪。

SYN FLOOD及其变种的攻击主要用于DoS/DDoS。现在CC等新攻击都属于这一类,但CC更聪明。它使用多次读取同一服务器中存在的文件的方式。现有的DoS/DDoS防火墙和防火墙软件都是在没有检测到重复数据包的情况下防止SYN和flood攻击,导致大多数防火墙对CC引起的DoS/DDoS攻击无效。防火墙基于基于内核的桥型重复包检测,SYN FLOOD过滤,ARP过滤,这样即使你是假包,也是非法包,因为防火墙没有已有的ARP地址,所以被防火墙过滤掉了。数据包要想通过防火墙,必须满足以下特征。第一,现有的ARP可以验证为正确的ARP。第二,这个数据包不是重复包(200NS以内);第三,这个连接地址存在;第四,该数据包处于连续连接状态,如果不是连续连接,则被过滤掉。

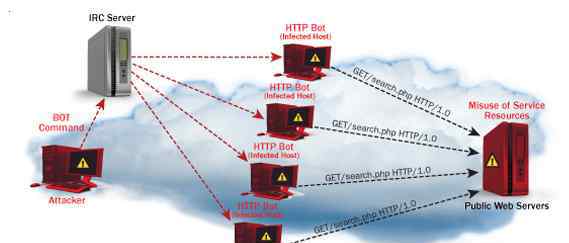

DoS/DDoS的一种流行方式是CC攻击和CC变体攻击,攻击7000.7100端口,这种情况经常发生在网络游戏服务器上,导致玩家进入游戏界面选择和创建角色。基本原理是攻击者主机通过网络中的HTTP代理多次向目标主机的CGI页面发送HTTP请求,导致目标主机拒绝服务。这是一个非常聪明的分布式拒绝服务攻击。与典型的分布式拒绝服务攻击不同,攻击者不需要找到大量的傀儡机,代理服务器扮演这个角色。

那么,机房使用的硬件防火墙能否防御DoS/DDoS攻击呢?

研究这个问题,首先要看国内机房使用的是哪些硬件防火墙:其实目前国内的反DoS/DDoS防火墙都是比较知名的,黑洞、金盾、Dosnipe的产品可信度和使用效果也不错。其他一些所谓的“XX盾DoS/DDoS防火墙”大多是复制篡改的,或者根本没有实际作用,只是用来骗钱的。

黑洞反DoS/DDoS防火墙

黑洞反DoS/DDoS防火墙是国内IDC广泛使用的反DoS/DDoS攻击产品。其技术成熟,防护效果显著。黑洞反DoS/DDoS防火墙得到了所有IDC组织的认可。目前,黑洞分为100兆和100千兆产品,可以在相应的网络环境中有效抵御高强度攻击,黑洞的性能远远超过同类防护产品。千兆黑洞主要用于保护主干网线路上的防火墙、路由器等网络设备,100m黑洞主要用于保护子网和服务器。采用多种算法识别攻击和正常流量,可以保证高攻击流量环境下95%以上的连接保持率和95%以上的新连接发起成功率。核心算法采用汇编实现,指令集针对Intel IA32架构进行优化。对标准TCP状态进行了简化和优化,效率远高于目前流行的SYN Cookie、Random Drop等算法。

黑洞带来的保护;

自我安全:无IP地址,网络隐身。

它可以抵御各种拒绝服务/拒绝服务攻击,如同步泛洪、UDP泛洪、ICMP泛洪和(M)流泛洪。

它可以有效防止连接耗尽,主动清除服务器上的剩余连接,提高网络服务质量,抑制网络蠕虫的传播。

它可以保护域名系统查询泛滥,保护域名系统服务器的正常运行。

它可以向各种端口扫描软件反馈令人困惑的信息,因此它也可以对其他类型的攻击起到保护作用。

简介:

当互联网上的DDOS流量攻击我们的网络时,连接上游ISP的链路会变得非常拥塞。为了减少DDOS流量的影响和链路带宽的拥塞,我们可以将这些DDOS攻击流量路由到上游ISP的黑洞,但实现的前提是上游ISP协商一个BGP黑洞社区。

思考:

如果运营商提供黑洞,我们需要考虑两个方面:

什么情况下需要考虑将流量路由到黑洞?

我们如何将这些流量送入黑洞?

为DDOS攻击的主机创建一条指向黑洞的主机路由(如202.96.134.133/32),这条路由用一个特殊的BGP黑洞社区(如4134: 65535)标记,然后向上游ISP通告。因此,上游ISP可以根据BGP黑洞社区将攻击流量路由到黑洞。

如果DDOS攻击主机(如202.96.134.0/24),我们可以创建一条指向黑洞的IP路由,将这条路由放在一个特殊的BGP黑洞社区(如4134: 65535),然后向上游ISP公告。因此,上游ISP可以根据BGP黑洞社区将攻击流量路由到黑洞。

在监测到流量恢复正常后,我们移除该路由的BGP黑洞社区标签。

转载链接:https://www.xinruiyun.cn/ddos/1171.html

1.《ddos防火墙 机房采用的硬件防火墙能不能很好的防御DoS/DDoS攻击呢?》援引自互联网,旨在传递更多网络信息知识,仅代表作者本人观点,与本网站无关,侵删请联系页脚下方联系方式。

2.《ddos防火墙 机房采用的硬件防火墙能不能很好的防御DoS/DDoS攻击呢?》仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

3.文章转载时请保留本站内容来源地址,https://www.lu-xu.com/junshi/1093833.html