点击右上角分享或收藏本页精彩内容

搜索微信官方账号:Piru安全屋,或者ID :piluwill

我们的Windows经常被攻击,给系统安全带来很大隐患。我们可以关闭不必要的系统端口,以提高安全性和适用性。吃饱了再给你介绍一些方法。

一、集团政策法

第一步:点击开始,运行,gpedit.msc,双击打开本地安全策略,选择IP安全策略,在本地计算机右窗格空白色位置右击鼠标,在弹出的快捷菜单中选择创建IP安全策略,弹出向导。点击向导中的下一步按钮命名新的安全策略;然后按“下一步”显示安全通信请求屏幕,取消激活屏幕上默认对应规则左侧的挂钩,并单击“完成”按钮创建新的IP安全策略。

其次,右键单击IP安全策略。在属性对话框中,取消使用添加向导左侧的钩子,然后单击添加按钮添加新规则,此时将弹出新规则属性对话框。点击对话框中的添加按钮,弹出IP过滤列表窗口;在列表中,取消添加向导左侧的挂钩,然后单击右侧的添加按钮添加新的过滤器。

第三步是进入过滤器属性对话框。你首先看到的是寻址,源地址是任意IP地址,目的地址是我的IP地址;单击协议选项卡,从协议类型的下拉列表中选择TCP,然后在该端口下的文本框中输入135,单击确定,从而添加一个屏蔽TCP135端口的过滤器,可以防止外界通过135端口连接到您的计算机。点击确定,返回过滤列表对话框,可以看到添加了一个策略。重复上述步骤,继续添加TCP端口137、139、445、593和UDP端口135、139、445。您还可以继续为TCP端口TCP1025、2745、3127、6129和3389添加筛选策略,为它们建立相应的筛选器。最后,点击确定。

第四步,在新建规则属性对话框中,选择新建IP过滤列表,然后点击左边的圆圈添加一个点,表示已经被激活,然后点击过滤操作选项卡,在过滤操作选项卡中,取消使用添加向导左侧的钩子,点击添加按钮添加阻塞操作;在新筛选器操作属性的“安全性”选项卡上,选择“阻止”,然后单击“确定”。

第五步:进入新规则属性对话框,点击新的过滤操作,左边的圆圈会加一个点,表示已经激活。单击关闭按钮关闭对话框;最后,返回到新的IP安全策略属性对话框,检查新的IP筛选器列表的左侧,然后按确定按钮关闭对话框。回到本地安全策略窗口,右键单击新添加的IP安全策略,然后选择分配。

重启后,计算机中的上述网络端口被关闭,病毒和黑客再也无法连接到这些端口,从而保护了我们的计算机。

二.修改系统和方法

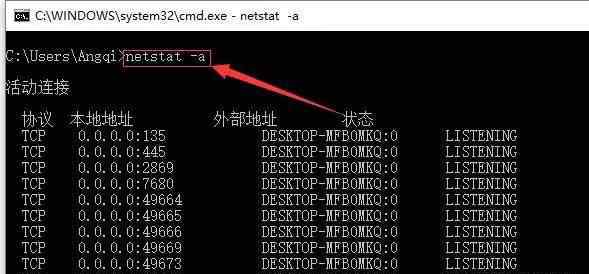

Winxp找出哪些网络服务正在本地运行,命令

命令检讨接口

看端口

检查本地特定端口连接

netstat-ANP TCP | find:" 1367 "

1.关闭TCP端口25、80和443)

关闭IIS管理服务!以下服务将被关闭!

相关服务)

防止IIS服务随系统重新启动的最简单方法是删除IIS组件,然后在控制面板中选择添加/删除

命令:

net停止iisadmin

2.关闭win2000服务器的并行事务服务!

在Windows 2000服务器上默认安装并启动并行事务服务,并打开TCP端口3372和大于1023的端口

顺序

净停止msdtc

3.关闭Windows XP的服务:

IPsec服务

SSDP发现服务

Windows时间

命令:

净停止策略代理

净停止ssdpsrv

net stop w32time

4.关闭端口137、138和139

NetBT使用UDP 137、138和TCP 139端口。

要关闭这些端口,必须在所有网络适配器上禁用NetBT协议。

方法:

局域网连接属性->:互联网协议->:属性->:高级->: WINS,通过TCP/IP禁用NetBIOS

用于解析NetBIOS名称的lmhosts服务也可以停止和禁用

命令:

net stop lmhosts

5.关闭TCP 445端口

有两种方法:

首先,禁用NetBT驱动程序

第二,修改注册表以禁用通过TCP的CIFS

--

完全禁用系统中SMB的方法是同时禁用SMB客户端和服务器。

首先,禁用这两个服务。

Win2000命令:

净停止rdr

净停止srv

Winxp命令:

sc配置netbt start=禁用

然后,您必须在注册表中修改它:

密钥:HKEY _本地_机器系统当前控制服务

值:开始

类型:DWORD值

内容:4

--

有时候,你可能想保留NetBT,但是用TCP 445而不是传输SMB。

在这种情况下,您可以按如下方式设置注册表

密钥:HKEY _本地_机器系统当前控制服务属性参数

值:SmbDeviceEnabled

类型:DWORD值

内容:0

6.关闭端口135

135端口主要用于使用远程过程调用协议和提供DCOM服务。

命令:

打开系统组件服务

组件服务->:计算机->:我的计算机->:属性->:默认属性-删除此计算机上启用的分布式组件

默认协议->删除面向连接的TCP/IP

7.7的缓存DNS服务。Windows XP

dnscache服务的UDP端口是1026

根据以下设置,每个DNS请求使用不同的UDP端口!

密钥:HKEY _本地_机器系统当前控制服务缓存参数

值:MaxCachedSockets

类型:REG_DWORD

内容:0

Cmd脚本参考:

回声

Rem关闭TCP端口25、80和443)

net停止iisadmin

Rem并行事务服务!端口1025或3372

净停止msdtc

Rem关闭Windows XP的服务:

rem IPsec服务

雷姆·SSDP发现服务公司

rem窗口时间

净停止策略代理

净停止ssdpsrv

net stop w32time

rem Windows XP的缓存DNS服务

reg添加hklmsystemcurrentcontrollsetservicesdnscacheparameters/v MaxCachedSockets/t REG _ DWORD/d 0/f

Rem关闭TCP 445端口

rem win2000命令:

rem净停止rdr

rem净停止srv

rem winxp命令:

sc配置netbt start=禁用

reg添加HKLMSystemCurrentControlSetServicesNetBt/v Start/t REG _ DWORD/d 4/f

清屏

回声“关闭端口135”

回显“组件服务->:计算机->:我的计算机->:属性->:默认属性-删除在此计算机上启用分布式组件”

回应“默认协议->删除面向连接的TCP/IP”

rem winxp命令:

开始/w dcomcnfg

暂停

清屏

回应“关闭端口137、138和139”

rem NetBIOS名称的Lmhosts服务

net stop lmhosts

清屏

回应“手动关闭端口137、138和139”

回显“本地连接属性->:互联网协议->:属性->:高级->: WINS,禁用基于互联网协议的网络BIOS”

start /w ncpa.cpl

暂停

暂停

rem * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * * *

Rem其他脚本引用

雷姆回声开始阻塞端口135,445...

rem reg添加hklmsoftware microsoftole/v EnableDCOM/d N/f

rem reg添加HKLMsoftmicrosoftrpc/v“DCOM协议”/t REG _ MULTI _ SZ/d rem ncacn _ spx 0 ncacn _ nb _ nb0 cacn _ nb _ IPX 0/f

rem sc配置MSDTC start = DISABLED

rem REG add hklmsystemcurrent control setservices nettparameters/v SMBDeviceEnabled/t rem REG _ DWORD/d 0/f

Rem回声阻塞端口135和445。结束!

回答

获取以下信息,如图片和文本

论坛

可以进入微论坛聊聊天

任意地

官方机器人和你聊天

主页

检查技术文件

留话

进入留言板

相册

国内外大牛

1.《关闭端口 [扫盲]解析关闭Windows系统各端口的方法》援引自互联网,旨在传递更多网络信息知识,仅代表作者本人观点,与本网站无关,侵删请联系页脚下方联系方式。

2.《关闭端口 [扫盲]解析关闭Windows系统各端口的方法》仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

3.文章转载时请保留本站内容来源地址,https://www.lu-xu.com/guoji/1693042.html