DOWNAD恶意软件(趋势科技将其确定为DOWNAD恶意软件家族)最早发现于2008年,当时它是最具破坏性的恶意软件之一,感染了全球900多万台计算机,影响巨大。九年过去了,DOWNAD(又名CONFICKER)经历了几次巅峰。本文详细讨论了近十年来CONFICKER/ DOWNAD Bank的发展和演变,以及为什么它仍然是当今世界上最流行的恶意软件。

数据统计

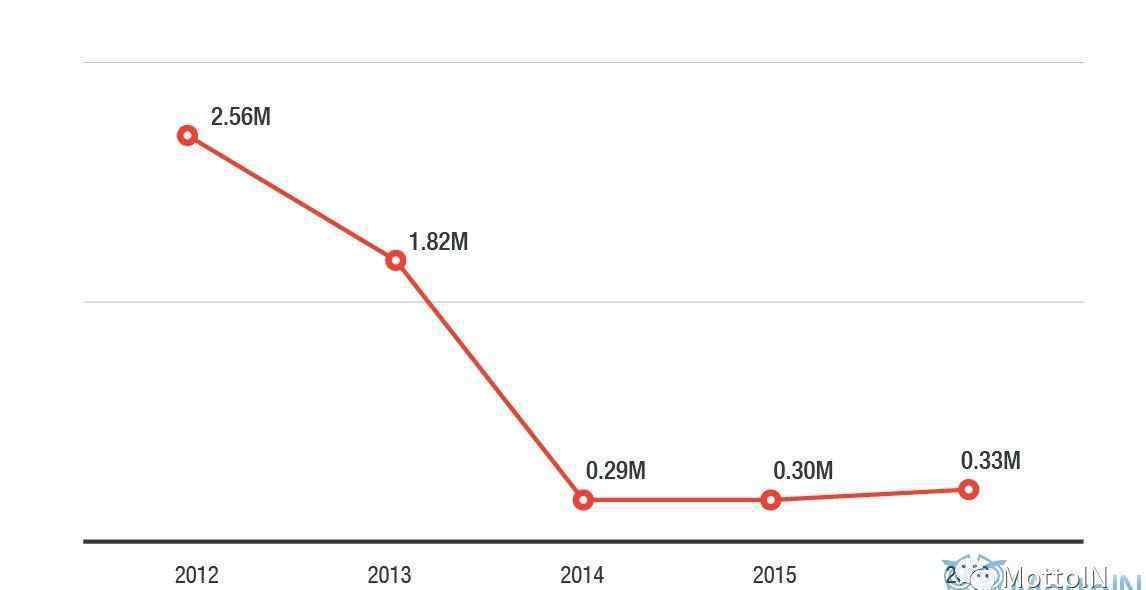

DOWNAD的早期感染是巨大的,全球达到900万台电脑。四年后,DOWNAD仍然是当时最流行的恶意软件之一。2012年,世界上发现的感染人数达到2,564,618人,2013年呈下降趋势。WORM_DOWNAD检测数量从第一季度的741,000个减少到第四季度的229,000个。据推测,原因可能是许多用户更新了他们的操作系统,从而减少了利用漏洞的机会。但WORM_DOWNAD在2013年的恶意软件排名中依然排名第一,共综合检测182.4万次。2014年和2015年,这一趋势持续,总检测量分别为288,374和298,000,在年度企业和SMSBs恶意软件排名中仍居第二位。

图1:追踪DOWNAD的检测量(2012 ~ 2016)

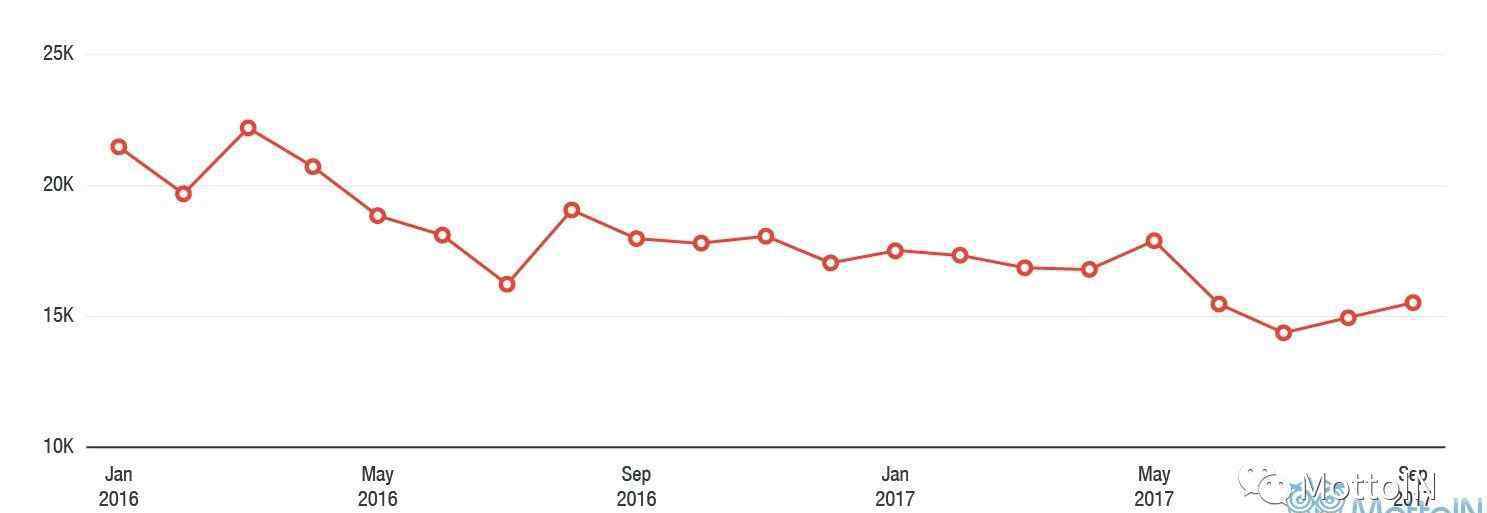

2016年和2017年,虽然DOWNAD已经从峰值回落并趋于稳定,但根据趋势科技智能网数据,DOWNAD的月检测量依然高于2万,也反映出DOWNAD依然非常活跃。

下图显示了WORM_DOWNAD的数量。这两年每个月都检测到AD,从中可以看出每个月检测量的整体趋势画布是比较一致的。

图WORM _ DOWNAD每月检测量。近两年(2016年和2017年)的AD

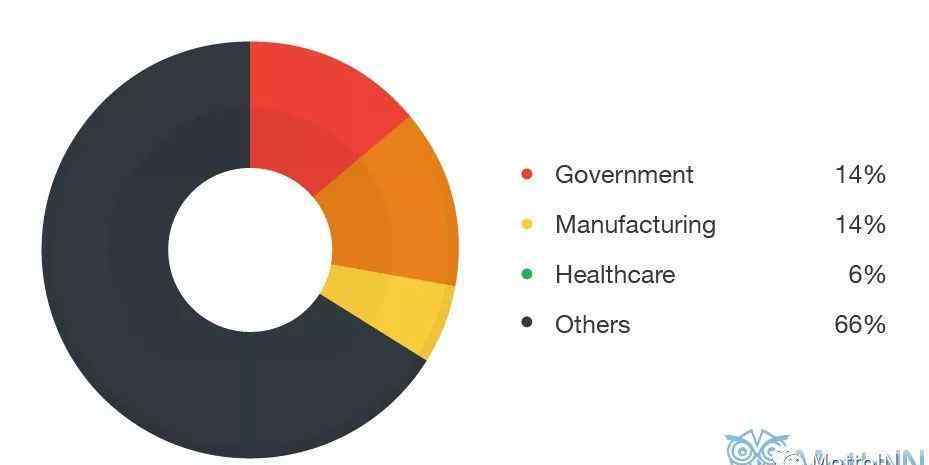

通过分析DOWNAD的分布,发现有三个突出的感染区域:政府、制造业和医疗保健。WORM_DOWNAD的数目。在三个字段中检测到的AD占总WORM_DOWNAD的比例相当大。AD检测:2016年34%;2017年41%。与软件或外包等“技术密集型”行业的公司相比,这些行业通常更注重自己的特定业务专长,在技术升级上投入的资源更少。此外,由于这些行业组织的规模和复杂性,通常需要大量的时间和资源来升级系统。这些都是关键因素,可以解释为什么DOWNAD在这些行业广泛分布。

图3:3的行业分布:WORM_DOWNAD。AD (2016)

图4:4的行业分布:WORM_DOWNAD。AD (2017)

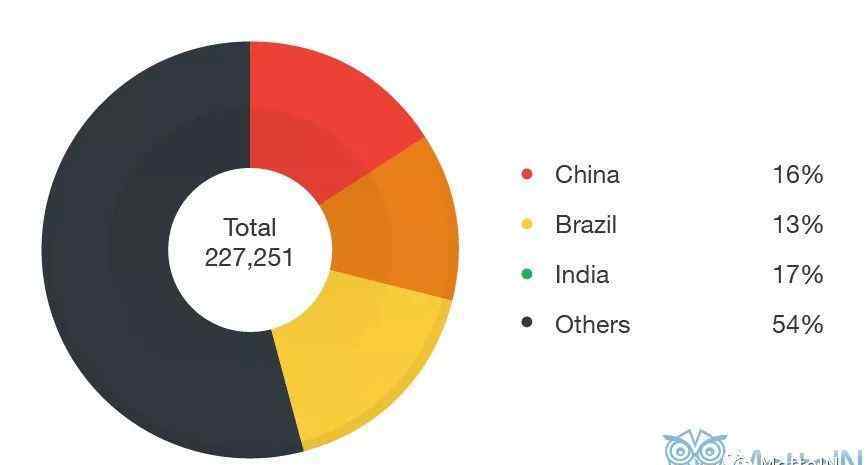

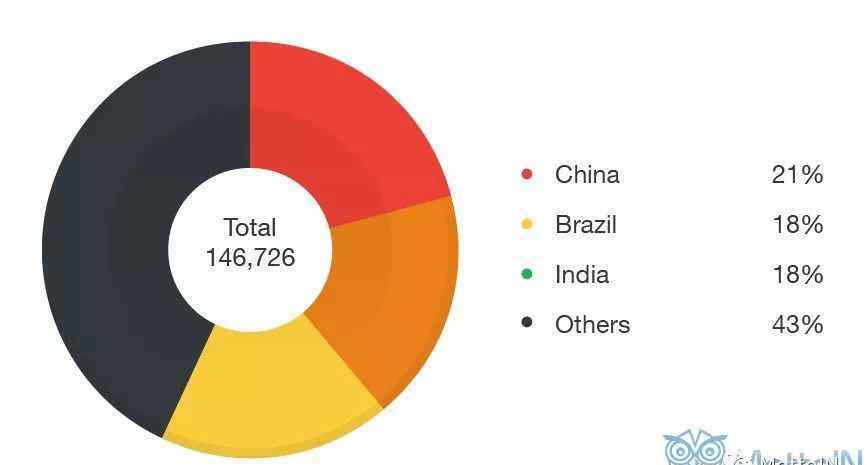

WORM_DOWNAD区域分布的进一步分析。AD揭示了一个明显的规律:2016年和2017年,受WORM_DOWNAD影响最严重的国家。AD都是发展中国家,尤其是金砖四国中的中国、巴西、印度。众所周知,这些国家拥有强大的制造业,同时也受到通货紧缩的影响。

图5:受WORM_DOWNAD影响最大的三个国家。AD (2016)

图6:受WORM_DOWNAD影响最大的三个国家。AD (2017)

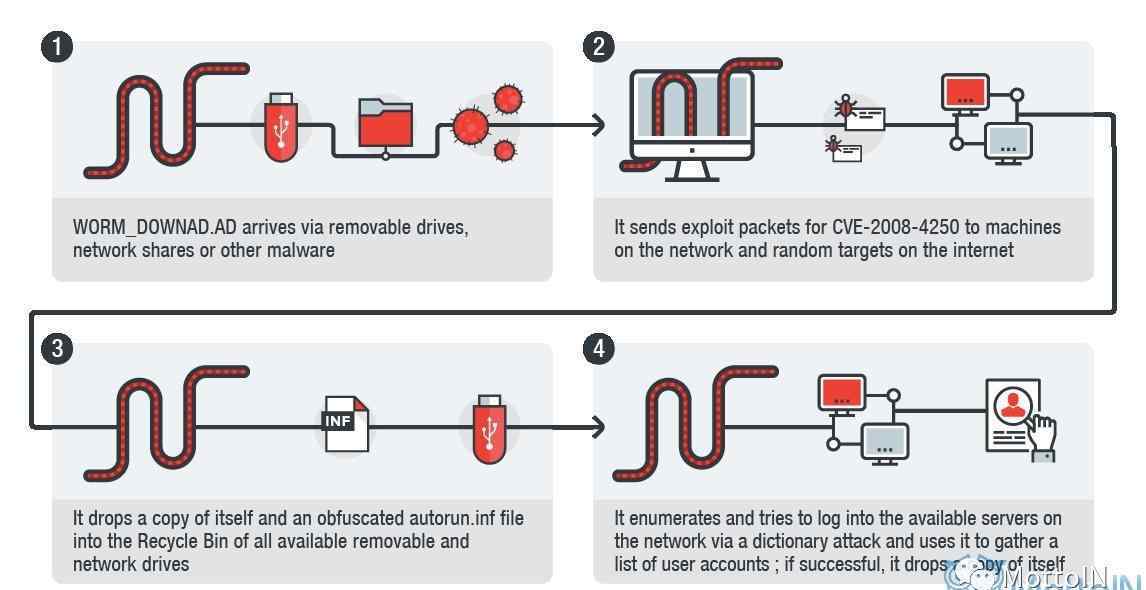

监测数据显示,最常见的DOWNAD样本是早期检测到的变体WORM_DOWNAD。AD虽然已经存在很久了,但是到现在还是很活跃的。WORM_DOWNAD。AD变体是在野外被检测到的,主要是通过将自身复制到物理的、可移动的驱动器上,然后会向互联网上随机选择的目标发送攻击代码,如下图所示:

图7:7的感染链:WORM_DOWNAD。广告

一旦渗入目标系统,WORM_DOWNAD。AD会把自己复制到所有系统驱动器的回收站,并连接被感染机器的移动盘和网络硬盘。之后,它会创建一个混乱的AUTORUN。INF文件,当用户浏览被感染的网络文件夹或可移动磁盘时,就会执行恶意代码(注意这种操作模式在当前版本的Windows系统上是不可行的)。然后,通过列举网络上可用的服务器,检索连接到系统的用户帐户信息。最后,使用预定义的密码列表对这些帐户进行字典攻击。为了防止用户将其从系统中删除。AD会修改被感染电脑的DNS设置,阻止用户访问与杀毒软件相关的网站(有一些特殊的字符串可以识别这些网站)。

如果顺利的话,WORM_DOWNAD。AD将利用目标系统上的CVE-2008-4250漏洞(该漏洞的补丁已于2008年10月发布),该漏洞允许攻击者在目标系统上远程执行代码。

WORM_DOWNAD。AD可以通过多种途径传播,所以虽然距离最初的感染高峰已经过去了九年,但恶意软件依然活跃。

九年过去了,为什么DOWNAD还在流行?

虽然DOWNAD被首次发现已近十年,但DOWNAD仍然大量存在。多年来,安全公司采取了各种拦截方法来打击它,但这种旧的恶意软件仍然非常有效。除了它的通讯技术,还有一些其他的原因。

DOWNAD具有感染物联网设备的能力,但很多现代安全系统并没有完全包括在内。DOWNAD恶意软件可以很好的利用旧Windows系统中没有打补丁的漏洞。这说明DOWNAD之所以还很活跃,其中一个原因就是这些旧的操作系统没有及时更新系统或者软件漏洞。值得一提的是,DOWNAD利用了2008年修补的一个旧漏洞。根据常识,只有少数系统可以被破坏,但检测到的数据描绘了另一种场景:2017年10月,仍有6万多个系统存在CVE-2008-4250漏洞被DOWNAD感染。

所有这些线索描绘了DOWNAD受害者的典型形象:主要行业的组织,通常来自发展中国家,使用过时和未修补的旧系统作为其网络的一部分。

这里的关键点是,在过去的九年里,DOWNAD恶意软件瞄准了一个非常有效的缺口:还没有到达补丁的旧系统。虽然没有WannaCry或者Petya那么出名,但无疑仍然是一个持续的威胁。当这些未修补的旧系统存在时,DOWNAD仍然有生存的土壤。

一个组织如何防止像DOWNAD这样的恶意软件?

试图采取安全措施防止用户或组织受到DOWNAD等恶意软件的入侵是一项艰巨而漫长的工作,但也不是不可能。

即使是不太注重安全的企业,也可以对自己的移动硬盘进行适当的扫描,确保自己没有被恶意软件感染,这样可以大大减少DOWNAD等恶意软件的入侵。

组织应该避免使用过时的操作系统,尤其是供应商不再支持的WindowsXP。今年5月的WannaCry袭击就是一个很好的例子。

我必须再次强调及时更新计算机系统的重要性。就像本文描述的案例一样,在2017年,一个旧的恶意软件仍然可以通过一个旧的漏洞感染目标系统。

更新长期运行的计算机系统需要大量的人力和资源。理想情况下,当企业不再支持其操作系统或软件时,它会将其操作系统或软件迁移到较新的版本。但是从2016年Windows XP用户数量庞大来看,系统更新非常缓慢。更新遗留系统的挑战包括:

它需要大量的时间、资源和努力;

旧应用程序可能无法在较新的操作系统上正常工作;

组织中的信息技术专业人员可能不具备执行系统和软件迁移的技能或专业知识;

重写一个应用程序,尤其是当需要进行重大修改时,代价太大或者效率太低。

在这种情况下,如果企业或组织希望保留现有的系统或软件并管理好漏洞,虚拟补丁是一个很好的解决方案。

*由于篇幅所限,这里就不多介绍“虚拟补丁”了,有兴趣的可以在下面留言和大家讨论& amp;交流。

1.《conficker 趋势科技安全报告:探讨CONFICKER/ DOWNAD蠕虫的发展和演变》援引自互联网,旨在传递更多网络信息知识,仅代表作者本人观点,与本网站无关,侵删请联系页脚下方联系方式。

2.《conficker 趋势科技安全报告:探讨CONFICKER/ DOWNAD蠕虫的发展和演变》仅供读者参考,本网站未对该内容进行证实,对其原创性、真实性、完整性、及时性不作任何保证。

3.文章转载时请保留本站内容来源地址,https://www.lu-xu.com/jiaoyu/680388.html

第一次下载是Sourcing和Momo。虽然已经收购了Sourcing,但是他们的业务还是平行的,产品都是独立运营的,这意味着姐妹和经验还是不一样的。

第一次下载是Sourcing和Momo。虽然已经收购了Sourcing,但是他们的业务还是平行的,产品都是独立运营的,这意味着姐妹和经验还是不一样的。